Η تحقق نقطة البحث، ال الاستخبارات التهديد قسم البحوث بها Check Point Software Technologies Ltd. ، المزود الرائد عالميًا لحلول الأمن السيبراني ، نشر مؤشر التهديد العالمي لشهر ديسمبر 2021.

Σه في الشهر رأينا الضعف اباتشي Log4j لمسح الإنترنت ، أفاد الباحثون أن Trickbot لا يزال أكثر البرامج الضارة انتشارًا ، وإن كان بمعدل أقل قليلاً ، 4%، تأثير المنظمات في جميع أنحاء العالم ، من خلال 5% في نوفمبر.

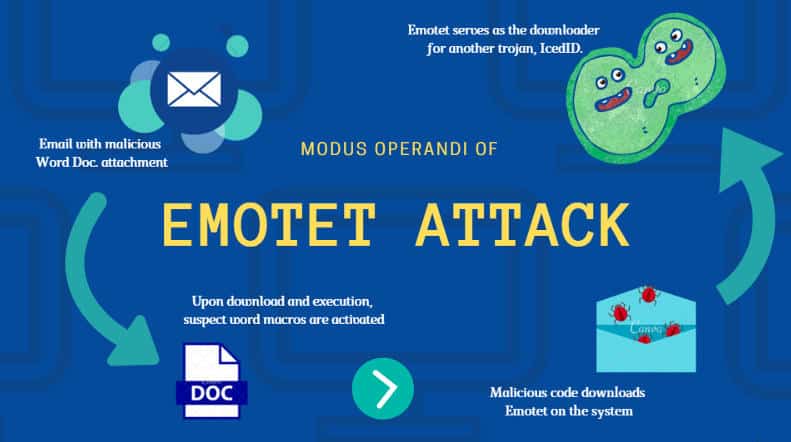

في الآونة الأخيرة تعافت أيضا Emotetالتي قفزت بسرعة من المركز السابع إلى المركز الثاني. ال CPR يكشف أيضًا أن الصناعة التي تتلقى أكبر عدد من الهجمات لا تزال التعليم / البحث.

في ديسمبر ،أباتشي Log4j تنفيذ التعليمات البرمجية عن بعدهو الضعف مع أعلى تواتر للاستغلال ، مما يؤثر عليه 48,3% المنظمات في جميع أنحاء العالم. تم الإبلاغ عن الثغرة الأمنية لأول مرة في 9 ديسمبر في حزمة التسجيل الخاصة بها اباتشي Log4j - مكتبة سجل Java الأكثر شيوعًا والمستخدمة في العديد من خدمات وتطبيقات الإنترنت مع أكثر من 400.000 عملية تنزيل من مشروع جيثب.

تسبب الضعف في حدوث كارثة جديدة أثرت على ما يقرب من نصف شركات العالم في وقت قصير للغاية. المهاجمون قادرون على الاستفادة من التطبيقات الضعيفة للتنفيذ cryptojackers والبرامج الضارة الأخرى الموجودة على الخوادم المخترقة. حتى الآن ، ركزت معظم الهجمات على استخدام العملات المشفرة على حساب الضحايا ، ومع ذلك ، بدأ الجناة الأكثر تطورًا في التصرف بقوة واستغلال الاختراق للأهداف عالية القيمة.

في الشهر نفسه ، رأينا أيضًا أن شبكة Emotet تنتقل من السابعة إلى الثانية من البرامج الضارة الأكثر شيوعًا. تمامًا كما توقعنا ، لم يستغرق Emotet وقتًا طويلاً لإرساء أساس متين منذ ظهوره مرة أخرى في نوفمبر الماضي. إنه مضلل وينتشر بسرعة من خلال رسائل البريد الإلكتروني المخادعة التي تحتوي على مرفقات أو روابط ضارة.

أصبح من المهم الآن أكثر من أي وقت مضى أن يكون لدى الجميع حل أمان قوي للبريد الإلكتروني ولضمان معرفة المستخدمين بكيفية التعرف على رسالة أو مرفق مريب. قالت مايا هورويتز ، نائبة رئيس الأبحاث في Check Point Software.

Η CPR تنص على أنه في شهر ديسمبر فإن التعليم / البحث هي الصناعة الأكثر تعرضًا للهجوم في العالم ، تليها الحكومة / القوات المسلحة و ISP / MSP. وهن "أباتشي Log4j تنفيذ التعليمات البرمجية عن بعدهو الأكثر استغلالا ، مما يؤثر عليه 48,3% المنظمات في جميع أنحاء العالم ، تليها "كشف خادم الويب عن معلومات مستودع Git"مما يؤثر على 43,8% المنظمات في جميع أنحاء العالم. ال "رؤوس HTTP تنفيذ التعليمات البرمجية عن بعد“لا يزال في المرتبة الثالثة على قائمة نقاط الضعف الأكثر تعرضًا للاستغلال ، مع تأثير عالمي 41,5%.

أهم مجموعات البرامج الضارة

* تشير الأسهم إلى تغيير الترتيب بالنسبة للشهر السابق.

هذا الشهر ، يعد Trickbot أكثر البرامج الضارة انتشارًا والتي تؤثر على 4٪ من المؤسسات في جميع أنحاء العالم ، تليها Emotet و Formbook ، وكلاهما له تأثير عالمي بنسبة 3٪.

1. ↔ تريكبوت - Trickbot هو نموذجي الروبوتات وأحصنة طروادة المصرفية التي يتم تحديثها باستمرار بميزات وميزات وقنوات توزيع جديدة. هذا يسمح Trickbot لتكون برنامجًا ضارًا مرنًا وقابلًا للتكيف يمكن توزيعه كجزء من حملات متعددة الأغراض.

2. ↑ إيموتيت Emotet هو حصان طروادة متقدم ذاتي التكرار وقياسي. تم استخدام Emotet مرة واحدة باعتباره حصان طروادة مصرفي ، ولكن تم استخدامه مؤخرًا كموزع لبرامج ضارة أو برامج ضارة أخرى. يستخدم طرقًا متعددة للحفاظ على تقنيات الهوس والتجنب لتجنب الاكتشاف. بالإضافة إلى ذلك ، يمكن أن ينتشر عبر رسائل التصيد الاحتيالي التي تحتوي على مرفقات أو روابط ضارة.

3. ↔ كتاب النماذج - Formbook عبارة عن برنامج InfoStealer يجمع بيانات الاعتماد من متصفحات الويب المختلفة ، ويجمع لقطات الشاشة ، ويراقب ضغطات المفاتيح ويسجلها ، ويمكنه تنزيل الملفات وتنفيذها وفقًا لأوامر C&C.

الهجمات الرائدة في الصناعات في جميع أنحاء العالم:

هذا الشهر ، التدريب / البحث هو الصناعة التي شهدت أكبر عدد من الهجمات في جميع أنحاء العالم ، تليها الحكومة / القوات المسلحة و ISP / MSP.

1. التعليم / البحث

2. الحكومة / القوات المسلحة

3. ISP / MSP

أهم نقاط الضعف المستغلة

في ديسمبر ،التنفيذ عن بعد لرمز Apache Log4jهي أكثر نقاط الضعف التي يتم استغلالها شيوعًا ، والتي تؤثر عليها 48,3% المنظمات في جميع أنحاء العالم ، تليها "الإفصاح عن المعلومات تعرض خادم ويب مستودع Git"مما يؤثر على 43,8% المنظمات في جميع أنحاء العالم. ال "رؤوس HTTP تنفيذ التعليمات البرمجية عن بعد“لا يزال في المرتبة الثالثة على قائمة نقاط الضعف الأكثر تعرضًا للاستغلال ، مع تأثير عالمي 41,5%.

1. تنفيذ Ap عن بُعد لرمز Apache Log4j (CVE-2021-44228) هناك ثغرة أمنية في تنفيذ التعليمات البرمجية عن بُعد في اباتشي Log4j. نجاح استغلال هذه الثغرة الأمنية قد يسمح للمتطفل عن بعد بتنفيذ تعليمات برمجية عشوائية على النظام المتأثر.

2. ↔ كشف خادم الويب عن معلومات Git Repository المكشوفة - تم الإبلاغ عن ثغرة أمنية في مستودع Git. نجاح استغلال هذه الثغرة الأمنية قد يسمح بالكشف غير المقصود عن معلومات الحساب.

3. ↔ تنفيذ التعليمات البرمجية لرؤوس HTTP عن بُعد (CVE-2020-10826، CVE-2020-10827، CVE-2020-10828، CVE-2020-13756) تسمح رؤوس HTTP للمستخدم والخادم بإعادة توجيه معلومات إضافية مع طلب HTTP. يمكن للمتطفل عن بُعد استخدام رأس HTTP ضعيف لتنفيذ تعليمات برمجية عشوائية على جهاز الضحية.

أهم تطبيقات الجوال الخبيثة

هذا برنامج AlienBot تحتل المرتبة الأولى في البرامج الضارة الأكثر انتشارًا للأجهزة المحمولة ، يليها xHelper و FluBot.

1. برنامج AlienBot - عائلة البرمجيات الخبيثة برنامج AlienBot هو واحد البرامج الضارة كخدمة (MaaS) لأجهزة Android التي تسمح للمتطفل عن بُعد ، كخطوة أولى ، بإدخال تعليمات برمجية ضارة في التطبيقات المالية المشروعة. يحصل المهاجم على حق الوصول إلى حسابات الضحايا وفي النهاية يتحكم بشكل كامل في أجهزتهم.

2. xHelper - تطبيق ضار احتل الصدارة منذ مارس 2019 ويستخدم لتنزيل تطبيقات ضارة أخرى وعرض الإعلانات. يمكن إخفاء التطبيق عن المستخدم ويمكن حتى إعادة تثبيته إذا تم إلغاء تثبيته.

3. فلوبوت - ال فلوبوت هو واحد الروبوتات الروبوت التي يتم توزيعها عبر رسائل التصيد الاحتيالي عبر الرسائل القصيرة ، والتي غالبًا ما يتم التظاهر بأنها شركات توصيل. بمجرد أن ينقر المستخدم على الرابط في الرسالة ، يتم تثبيت FluBot والوصول إلى جميع المعلومات الحساسة على الهاتف.

القائمة الكاملة لتهديدات البرامج الضارة الأكثر شيوعًا في اليونان لشهر ديسمبر 2021 هي:

كتاب Formbook - تم تحديد FormBook لأول مرة في عام 2016 وهو InfoStealer يستهدف نظام التشغيل Windows. يتم تسويقها على أنها MaaS في منتديات القرصنة السرية لتقنيات التجنب القوية والسعر المنخفض نسبيًا. يجمع FormBook بيانات الاعتماد من متصفحات الويب المختلفة ، ويجمع لقطات الشاشة ، ويراقب ضغطات المفاتيح ويسجلها ، ويمكنه تنزيل الملفات وتنفيذها وفقًا لتعليمات C&C الخاصة به.

إيموتيت- Emotet هو حصان طروادة متقدم ذاتي التكرار وقياسي تم استخدامه في السابق باعتباره حصان طروادة مصرفي ويقوم الآن بتوزيع برامج ضارة أخرى أو حملات خبيثة. يستخدم Emotet طرقًا متعددة للحفاظ على هوسه وتقنيات التجنب لمنع الاكتشاف ويمكن نشره من خلال رسائل البريد الإلكتروني العشوائية التي تحتوي على مرفقات أو روابط ضارة.

وكيل تسلا - AgentTesla هو RAT (وصول طروادة البعيد) الذي يعمل كلوغر وكلمة سر. نشط منذ عام 2014 ، يمكن لـ AgentTesla تتبع وجمع لوحة مفاتيح وحافظة مدخلات الضحية ، والتقاط لقطات الشاشة واستخراج بيانات الاعتماد لمجموعة متنوعة من البرامج المثبتة على جهاز الضحية (بما في ذلك Chrome و Mozilla Firefox و Microsoft Outlook عميل البريد الإلكتروني). تبيع شركة AgentTesla علنًا باعتبارها RAT قانونيًا حيث يدفع العملاء ما بين 15 إلى 69 دولارًا مقابل التراخيص.

تريكبوت - Trickbot عبارة عن روبوتات وأحصنة طروادة بنكية معيارية تستهدف نظام Windows الأساسي ويتم توزيعها بشكل أساسي من خلال حملات البريد العشوائي أو عائلات البرامج الضارة الأخرى مثل Emotet. يرسل Trickbot معلومات حول النظام المصاب ويمكنه أيضًا تنزيل وحدات عشوائية وتنفيذها من مجموعة كبيرة من الوحدات النمطية المتاحة: من وحدة VNC للتحكم عن بعد إلى وحدة SMB للتوزيع داخل شبكة مخترقة. بمجرد إصابة الجهاز ، تستخدم عصابة Trickbot ، الوكلاء المهددون وراء هذا البرنامج الضار ، هذه المجموعة الواسعة من الوحدات ليس فقط لسرقة بيانات اعتماد البنك من الكمبيوتر المستهدف ، ولكن أيضًا للتنقل والتعريف عن نفسها.المنظمة المستهدفة ، قبل إطلاق هدف مستهدف هجوم رانسوم وير عبر الشركة.

جوكر - برنامج تجسس android على Google Play ، مصمم لسرقة رسائل SMS وقوائم جهات الاتصال ومعلومات الجهاز. بالإضافة إلى ذلك ، تشير البرامج الضارة بصمت إلى الضحية للحصول على خدمات متميزة على مواقع الإعلان.

دريدكس- Dridex هو حصان طروادة مصرفي يستهدف Windows Trojan والذي لوحظ أنه يتم توزيعه من خلال حملات البريد العشوائي ومجموعات الاستغلال ، والتي تعتمد على WebInjects للتجسس على بيانات اعتماد البنك وإعادة توجيهها إلى خادم يتحكم فيه مهاجم. يتواصل Dridex مع خادم بعيد ، ويرسل معلومات حول النظام المصاب ، ويمكنه أيضًا تنزيل وتشغيل وحدات إضافية للتحكم عن بعد.

فيدار - Vidar هو سارق معلومات يستهدف أنظمة تشغيل Windows. تم اكتشافه لأول مرة في أواخر عام 2018 وهو مصمم لسرقة كلمات المرور وبيانات بطاقة الائتمان وغيرها من المعلومات الحساسة من مختلف متصفحات الإنترنت والمحافظ الرقمية. تم بيع Vidar في العديد من المنتديات عبر الإنترنت ويستخدم كقطارة للبرامج الضارة التي تقوم بتنزيل Ransomware GandCrab كحمولة ثانوية.

كريبتبوت - Cryptbot هو حصان طروادة يصيب الأنظمة عن طريق تثبيت برنامج VPN مزيف ويسرق بيانات اعتماد المتصفح المخزنة.

تيبوت - برنامج Teabot الضار هو تهديد من نوع حصان طروادة على نظام Android يُستخدم في هجمات التصيد الاحتيالي. بمجرد تثبيت Teabot على الجهاز المخترق ، يمكنه بث الشاشة مباشرة إلى الجاني ، وكذلك استخدام خدمات إمكانية الوصول لأداء أنشطة ضارة أخرى.

تريادا - Triada عبارة عن باب خلفي معياري لنظام Android ، والذي يوفر امتيازات المستخدم الفائق لتنزيل البرامج الضارة. كما لوحظ أن Triada يعبث بعناوين URL التي تم تحميلها في المتصفح.

XMRig - XMRig ، الذي تم تقديمه لأول مرة في مايو 2017 ، هو برنامج مفتوح المصدر لتعدين وحدة المعالجة المركزية يستخدم لاستخراج عملة Monero المشفرة.

العشرة الأوائل في اليونان |

|||

| اسم البرنامج الضار | التأثير العالمي | التأثير على اليونان | |

| Formbook | 3.17% | 17.58% | |

| وكيل تسلا | 2.10% | 4.61% | |

| Trickbot | 4.30% | 3.17% | |

| مهرج | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| فيدار | 0.91% | 2.02% | |

| كريبتبوت | 0.50% | 1.73% | |

| Ramnit | 1.74% | 1.73% | |

| تيبوت | 0.07% | 1.73% | |

| تريادا | 0.13% | 1.73% | |

قائمة تأثير التهديد العالمي والميثاق ThreatCloud بواسطة برنامج Check Point، مرتكز على ذكاء ThreatCloud الشركة ، في أكبر شبكة تعاون لمكافحة الجرائم الإلكترونية ، والتي توفر بيانات حول التهديدات والاتجاهات السائدة في الهجمات ، باستخدام شبكة عالمية من أجهزة الكشف عن التهديدات.

قاعدة البيانات ثريت كلاود يتضمن أكثر من 3 مليارات موقع ويب و 600 مليون ملف يوميًا ويحدد موقع أكثر من 250 مليون نشاط للبرامج الضارة كل يوم.

لا تنسى متابعته Xiaomi-miui.gr في أخبار جوجل ليتم إطلاعك على الفور على جميع مقالاتنا الجديدة! يمكنك أيضًا إذا كنت تستخدم قارئ RSS ، فأضف صفحتنا إلى قائمتك ، ببساطة عن طريق اتباع هذا الرابط >> https://news.xiaomi-miui.gr/feed/gn

لا تنسى متابعته Xiaomi-miui.gr في أخبار جوجل ليتم إطلاعك على الفور على جميع مقالاتنا الجديدة! يمكنك أيضًا إذا كنت تستخدم قارئ RSS ، فأضف صفحتنا إلى قائمتك ، ببساطة عن طريق اتباع هذا الرابط >> https://news.xiaomi-miui.gr/feed/gn

اتبعنا تیلیجرام حتى تكون أول من يتعلم كل أخبارنا!